谷歌拉39加密钱银钱包浏览器扩展盗取私钥

谷歌在发现他们正在盗取私钥后,谷歌现已删去了49个加密钱银钱包阅读器扩展。这些Chrome扩展针对加密钱包的用户,如分类帐,雷声,JAXX,ELECTUL,MYETHERWALLET,METAMASK,EXODUS和KEEPTERY。 49歹意铬阅读器扩展

安全研究人员Harry Denley周二泄漏,49个Chrome阅读器扩展一向盗取用户’加密钱银钱包私钥。Denley是MyCrypto的安全主管,是一个开源东西,用于生成ether钱包和处理ERC20令牌。

展现了合法加密钱银钱包扩展,49假Chrome阅读器扩展包括歹意代码盗取私钥的歹意代码,扬声短语,和keyStore文件,导演描绘。它们收集了在不同钱包装备过程期间输入的数据,并将其发送到其间一个进犯者和#x2019; s服务器或谷歌表单。所以这些欺诈性阅读器扩展的我甚至有一个虚伪用户的网络,用五颗星或活跃的反应鉴定它们。据丹麦介绍,扩展似乎是一个人或一群可能以俄罗斯为根底的人的作业。

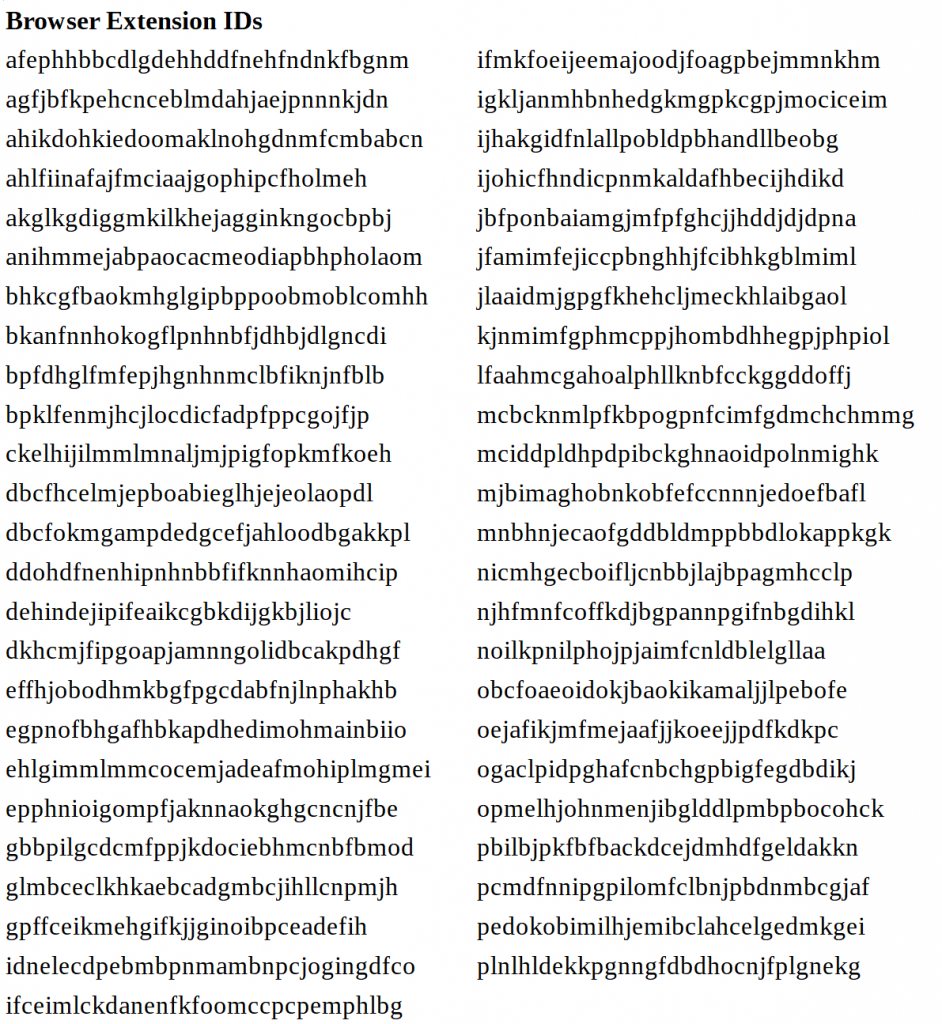

捕获的49个Chrome阅读器扩展IDS盗取了安全性的加密钱银钱包私钥研究人员Harry Denley。

方针暗码钱银 丹麦进一步提醒了由49个歹意铬阅读器扩展所针对的加密电力钱银是分类帐,Trezor,Jaxx,Electrum,Myetheret,MetAmask,Extodus和Keepodus。他发现,最受进犯的钱包是分类帐,方针是57%的歹意阅读器扩展。第二个方针钱包是Myetherwallet(22%),其次是Trezor(8%),electrum(4%),keepKey(4%)和Jaxx(2%)。

丹麦进一步提醒了由49个歹意铬阅读器扩展所针对的加密电力钱银是分类帐,Trezor,Jaxx,Electrum,Myetheret,MetAmask,Extodus和Keepodus。他发现,最受进犯的钱包是分类帐,方针是57%的歹意阅读器扩展。第二个方针钱包是Myetherwallet(22%),其次是Trezor(8%),electrum(4%),keepKey(4%)和Jaxx(2%)。在他的测验期间,安全研究员将资金发送到几个地址并进入了一些隐秘。他发现了发送的资金没有主动打扫,得出结论,进犯者只对高价值账户感兴趣,或许有必要手动清空地址。此外,他指出,歹意扩展开始于2月份阅读谷歌镀铬商铺慢慢地敏捷敏捷添加。他弥补说,他们被报告给谷歌并在24小时内删去。

你怎样看待这个?让我们鄙人面的谈论部分中知道。